Vi lever i ett sekel där många av våra företag och kommunikationsprocesser digitaliseras. Idag, med framstegen inom teknik, kan vi enkelt dela information till mycket högre priser till avlägsna platser. Förutom detta finns det idag flera antal företag som presterar online. Med utvecklingen av IoT baserade produkter delas och används en stor mängd information. Eftersom vi förlitar oss mer på onlinetjänster för bank, biljettbokning, beställning av mat osv ... finns det också en konstant risk för säkerhetsbrott. En av de åtgärder som används för att göra vår information säker är krypteringsprocessen.

Vad är krypteringsprocess?

Förr i tiden brukade människor träna några hemliga metoder för att dölja viktig information när de transporterades från en plats till en annan. Här brukade de konvertera informationen till en hemlig kod som skulle dölja informationens sanna innebörd. Endast avsändaren och mottagaren känner till metoden för att fördela metoden som används. Denna metod skulle bevara säkerheten för informationen om än att den blir stulen på väg. Dessa metoder används idag i kryptografi

Kryptering är en form av kryptografi där meddelandena eller informationen kodas på ett sådant sätt att endast behörig personal kan komma åt den. Ordet 'Kryptering' kommer från det grekiska ordet 'Kryptos', vilket betyder dolt eller hemligt. Här kommer innehållet i meddelanden att ordnas om eller ersättas med andra nummer, alfabet, bilder, etc. för att dölja det verkliga meddelandet. Krypteringens praxis går tillbaka till början av 1900 f.Kr. Fram till 1970-talets kryptering användes endast av myndigheter och stora företag medan de delade all viktig information. Men med tiden går nya metoder och algoritmer med mer komplexitet.

Förfarandet för krypteringsprocessen

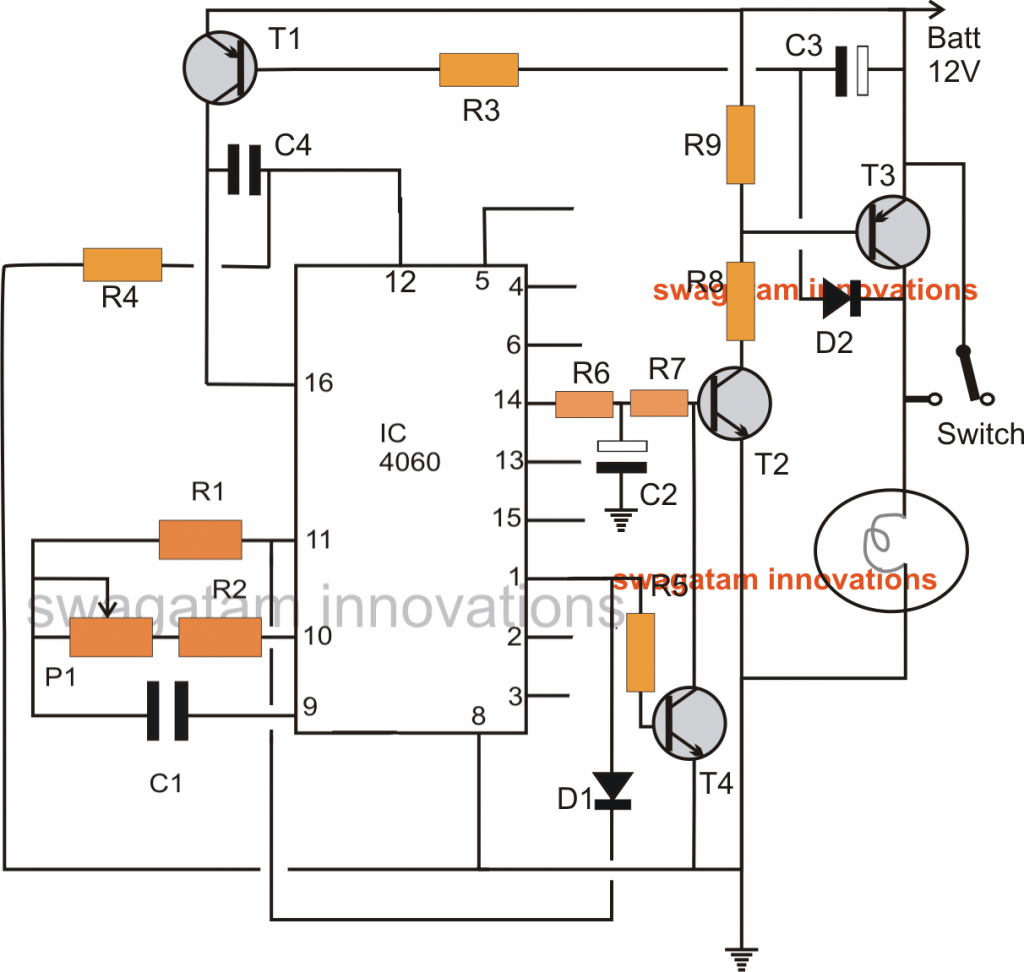

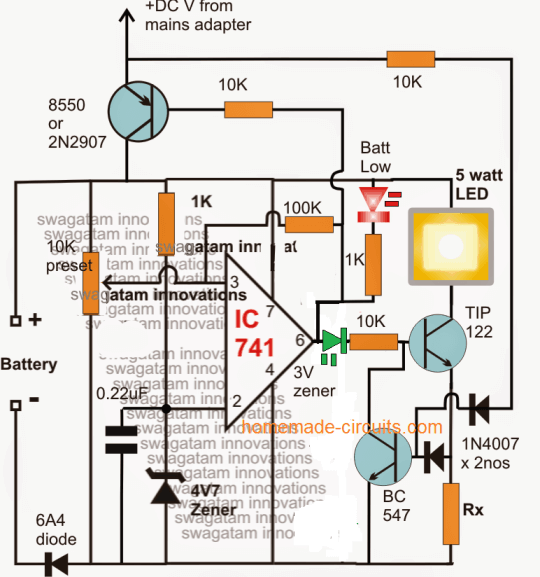

Data, krypteringsmotor och nyckelhantering är de tre huvudkomponenterna i krypteringsprocessen. De data som ska skyddas krypteras med hjälp av en krypteringsalgoritm. Avsändaren bestämmer vilken typ av algoritm som ska användas och variabeln som ska användas som nyckel. Då kan denna krypterade data dekrypteras endast med en korrekt nyckel som delas av avsändaren.

Krypteringsprocess

Krypteringsalgoritmerna är av två typer - symmetriska och asymmetriska. Symmetric Cypers är populärt känd som den hemliga nyckelkrypteringen. Denna algoritm använder en enda nyckel. Här delas nyckeln av avsändaren till de auktoriserade mottagarna. Advanced Encryption Standard är den allmänt använda symmetriska algoritmen.

Den asymmetriska krypteringsalgoritmen är också känd som privat nyckelkryptering. Denna algoritm använder två olika nycklar - en privat nyckel, en offentlig nyckel. Dessa nycklar är logiskt länkade. Här används primtal för att skapa nyckeln. Detta försvårar omvänd teknik för kryptering. Rivest - Shamir - Adleman är den populära asymmetriska krypteringsalgoritmen.

Typer av krypteringsprocess

Under databehandlingen kallas data eller information som är krypterad som ”Ciphertext”. För att läsa ett krypterat meddelande måste läsaren dekryptera det. De okrypterade uppgifterna är kända som 'Vanlig text'. För att kryptera eller dekryptera ett meddelande används vissa formler. Dessa formler är kända som krypteringsalgoritm, även populärt kallad 'Ciphers'. Dessa är olika typer av kod som används baserat på applikationen. Dessa algoritmer innehåller en variabel som kallas 'Key'. Variabeln 'Key' spelar en viktig roll i kryptering och dekryptering av meddelanden. Om en inkräktare försöker dekryptera ett meddelande måste han gissa algoritmen som används för att kryptera meddelandet såväl som variabeln 'nyckel'.

Beroende på deras funktionalitet och beräkningskomplexitet finns det olika typer av krypteringsmetoder tillgängliga idag. Det väljs beroende på deras ansökan. Några populära typer av kryptering är -

Ta med din egen kryptering (BYOE)

Detta är också känt som 'Bring Your Own Key'. Detta är en molnbaserad säkerhetsmodell. Här tillåter det molntjänstkunderna att använda och hantera sina egna krypteringsprogram och krypteringsnycklar.

Kryptering av molnlagring

Denna modell tillhandahålls av molntjänstleverantörer. Här krypteras först data med hjälp av krypteringsalgoritmen innan de lagras i molnlagring. Kunden måste vara medveten om policyerna och krypteringsalgoritmen som används i denna typ av modell och välja efter känslighetsnivån för den lagrade datan.

Kryptering på kolumnivå

Detta är en databaskrypteringsmodell. Här har data som finns i varje cell i en viss kolumn samma lösenord för åtkomst till data, läsning och skrivning.

Förnekbar kryptering

I denna kryptering, beroende på vilken typ av krypteringsnyckel som används, kan data dekrypteras på mer än ett sätt. Denna kryptering är användbar när avsändaren förväntar sig avlyssning av kommunikation.

Kryptering som en tjänst

Detta är en prenumerationsbaserad modell. Det är mycket användbart för molntjänstkunder. För kunder som inte har nödvändiga resurser för att själva hantera kryptering. Denna modell hjälper kunder genom att tillhandahålla dataskydd i flera klientmiljöer.

End-to-End-kryptering

Denna modell garanterar fullständigt skydd av data som skickas via en kommunikationskanal mellan två parter. Här krypteras data som ska skickas först av klientprogramvaran och skickas sedan till webbklienten. De mottagna uppgifterna kan endast dekrypteras av mottagaren. Denna modell antas av sociala meddelandeprogram som Facebook, WhatsApp, etc. ...

Kryptering på fältnivå

Denna modell utför kryptering av data i specifika fält på en webbsida. Några av exemplen på sådana fält är kreditkortsnummer, personnummer, bankkontonummer etc. Efter valet av fältet krypteras data i det fältet automatiskt.

FDE

Detta är kryptering på hårdvarunivå. Det konverterar automatiskt data på en hårdvaruenhet till ett formulär som endast kan förstås av den person som har rätt krypteringsnyckel. Även om hårddisken tas bort och placeras i en annan maskin är det inte möjligt att kryptera data utan korrekt krypteringsnyckel. Denna modell kan installeras på datorenheten antingen under tillverkningsprocessen eller genom att installera speciella programvarudrivrutiner.

Homomorf krypteringsprocess

Denna krypteringsprocess omvandlar data till krypteringstext på ett sådant sätt att det gör det möjligt för användarna att arbeta med krypterad data utan att kompromissa med krypteringen. Det är möjligt att utföra matematiska operationer på de data som krypteras med den här modellen.

HTTPS

Denna kryptering används av webbservrar. Här körs HTTP över TLS-protokollet för att kryptera webbplatserna. Ett certifikat med offentlig nyckel krävs av webbservern som krypterar data.

Länknivåkrypteringsprocess

Här krypteras data när de lämnar värden. Det dekrypteras vid nästa länk - som kan vara antingen en värd eller en reläpunkt. Sedan krypteras data igen innan de skickas till nästa länk. Denna process upprepas tills data når mottagaren. Varje länk i sökvägen kan ha olika nycklar eller till och med olika krypteringsalgoritmer.

Krypteringsprocess på nätverksnivå

Den här modellen tillämpar krypteringstjänster i nätverksöverföringslagret. Denna krypteringsmetod implementeras via internetprotokollsäkerheten. Ett ramverk för privat kommunikation via IP-nätverket upprättas.

Krypteringsprocessbegränsningar, attacker och motåtgärder

Kryptering visar sig vara mycket användbar för att säkra information. Denna metod för att skydda data ger konfidentialitet, autentisering, integritet och icke-avvisning av data.

Många av regeringen och brottsbekämpande myndigheter över hela världen insisterar på kryptering bakdörrar. Eftersom brottslingar och terrorister i allt högre grad kommunicerar via krypterade e-postmeddelanden, har det en utmaning för regeringen att dekryptera informationen.

Även om krypteringsprocessen är en viktig metod, kan den inte ensam ge datasäkerhet för känslig information under hela dess livstid. I vissa krypteringsmetoder är det möjligt att felaktigt avslöja data under bearbetningsprocessen. Homomorf kryptering ger en lösning för denna utmaning men det ökar beräknings- och kommunikationskostnaderna.

De krypterade uppgifterna i vila står vanligtvis inför hot. Några av de senaste hoten mot denna information är kryptografiska attacker, stulna ciphertext-attacker, attacker på krypteringsnycklar, insiderangrepp, datakorruption och integritetsattacker, datainsträngningsattacker, lösensättningsattacker, osv ... Datafragmentering och aktivt försvarsteknik för dataskydd används som motåtgärder för några av dessa attacker.

Det konstaterades i rapporten från 2019 att cybersäkerhetshoten ökade inkluderade krypterad data som finns på IoT-enheter och mobiltelefoner.

Användning av krypteringsprocessen

Några av användningarna av kryptering är följande:

- Efter världskriget används krypteringsprocessen mycket av militära och statliga organisationer för att skydda känsliga och konfidentiella uppgifter.

- Enligt undersökningen använder 71% av de civila företagen kryptering på en del av sin data under transport, 53% använder den på data som lagras.

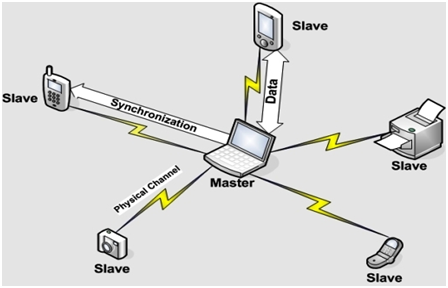

- Krypteringsprocessen rekommenderas starkt för data som transporteras via en nätverk , mobiltelefoner, trådlös intercom, Blåtand , Bankomat , etc…

Vanliga frågor

1). Vad händer när du krypterar din telefon?

När vi krypterar en Android-telefon låses all data som finns på enheten bakom säkerhetsnycklarna i form av PIN-kod, fingeravtryck, mönster eller lösenord som endast dess ägare känner till. Utan den nyckeln kan ingen låsa upp data.

2). Kan en krypterad telefon hackas?

De appar som är installerade på telefonen har tillgång till all typ av information som finns tillgänglig på telefonen. En keylogger-spionapp kan kringgå skyddet från kryptering. I stället för att läsa krypterad data kommer den att övervaka vad du skriver innan data krypteras.

3). Kan jag dekryptera Whatsapp-meddelanden?

Det är möjligt att dekryptera de säkerhetskopierade filer som hittats med formatet crypt8, crypt7, etc.

4). Var finns WhatsApp-krypteringsnyckeln?

WhatsApp-krypteringsnyckeln lagras i en fil med namnet 'nyckel' på platsen användardata / data / com.whatsapp / filer.

5). Kan polisen få tillgång till de krypterade uppgifterna i telefonen?

När vi krypterar data ställer vi in ett lösenord som endast är känt av ägaren. Om inte ägaren delar lösenordet kan ingen brottsbekämpning få tillgång till den krypterade informationen.

Idag med användning av enheter som IoT och en ökning av onlinevaror laddas många känsliga data upp och används av företag. Det är viktigt att skydda uppgifterna från obehöriga tredje parter. Många nya krypteringsprocesser introduceras med bättre skydd och säkerhetsfunktioner. Några av de mest populära krypteringsalgoritmerna är AES, DES, Elliptical curve cryptography, RSA, Quantum key distribution, etc ... Vilken typ av algoritm använder två nycklar?